发布日期:2023-03-27 17:20 浏览次数:

本标准规定了对EAL2级和EAL3级的安全办公U盘进行安全保护所需要的安全功能要求和安全保障要求。

本标准适用于安全办公U盘的测试、评估,也可用于指导该类产品的研制和开发。

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。

GB/T 18336-2015(所有部分)信息技术 安全技术 信息技术安全评估准则

GB/T 20984-2007 信息安全技术 信息安全风险评估规范

GB/T 25069-2010 信息安全技术 术语

GB/T 28458-2012 信息安全技术 安全漏洞标识与描述规范

3.1 术语和定义

GB/T 18336-2015、GB/T 20984-2007、GB/T 25069-2010和GB/T 28458-2012界定的以及下列术语和定义适用于本文件。

3.1.1

安全办公U盘 security office USB disk

一种基于USB接口建立用户与可信网或非可信网中PC机之间的连接,实现应用功能及安全功能的移动存储介质。如用户与PC机之间的信息交换、用户认证、安全审计、信息加密、信息存储等。

3.2 缩略语

下列缩略语适用于本文件。

CM:配置管理(Configuration Management)

EAL:评估保障级(Evaluation Assurance Level)

PIN:个人识别码(Personal Identification Number)

SF:安全功能(Security Function)

SFP:安全功能策略(Security Function Policy)

ST:安全目标(Security Target)

TOE:评估对象(Target of Evaluation)

TSF:TOE安全功能(TOE Security Functionality)

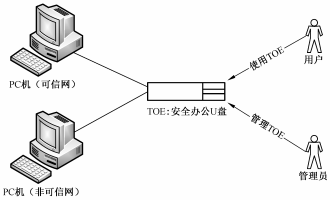

安全办公U盘用于实现用户与PC机之间的信息交换、用户认证、安全审计、信息加密、信息存储等功能。运行过程中,管理员对安全办公U盘实施管理,确保其数据的可用性、完整性及保密性。运行环境如图1所示。

图1 TOE运行环境示意图

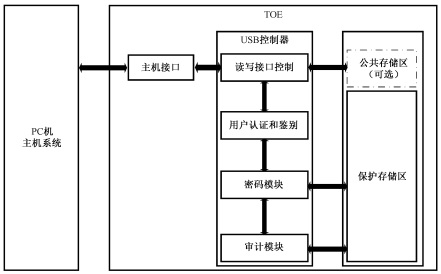

安全办公U盘包括主机接口、USB控制器、存储区三大部分,目的在于满足一定程度办公要求的前提下防止信息泄露,其整体内部逻辑结构描述如图2所示。

图2 TOE逻辑结构

其中,各部分的功能包括:

a)主机接口:提供安全办公U盘与PC机建立连接的接口。

b)USB控制器:

1)提供读写接口控制模块:此模块作用一是当用户试图建立安全办公U盘与PC机之间的连接时,USB控制器中的读写接口控制模块首先得到响应,对安全办公U盘身份及用户需求进行识别。作用二是当识别结束后,建立用户与不同存储区之间的连接。

2)提供用户认证与鉴别模块:当读写模块对安全办公U盘识别成功后,如用户需要对保护存储区进行操作,则U盘中的用户认证和鉴别模块得到响应,提供认证和初始化服务,对用户身份进行识别。

3) 提供密码模块:此模块作用一是在身份识别过程中,提供相关密码机制以认证用户权限,最终赋予合法用户使用安全办公U盘的能力,获取权限的用户通过读写接口控制模块和加密模块对存储区进行操作。作用二在于对保护存储区中的数据进行加密保护。

4)提供审计模块:此模块作用是将TOE运行过程中与安全功能相关的信息进行审计,并将其存储在加密存储区。

c)存储区:存储需被TSF保护的数据,此区域应在取得合法用户认证的情况下,方可使用。

1)公共存储区域:存储办公程序(如office、adobe等)。

2)保护存储区:存储用户数据、TSF数据。

5.1 资产

需要保护的资产:

——TSF数据(保护存储区中的数据,如TOE中的访问控制列表、审计日志、安全配置数据、密钥等信息);

——用户数据(公共存储区中的数据,如用户的加密信息、非加密信息、办公软件等信息)。

注:ST编写者根据具体的应用情况细化对资产的描述。

5.2 威胁

5.2.1 仿冒欺骗(T.Spoof)

攻击者通过伪装成为合法的用户或实体,来试图旁路安全办公U盘的安全控制策略。

5.2.2 故障利用(T.Failur xploitation)

攻击者可通过分析TOE的运行故障以获取TSF数据、用户数据或滥用TOE的安全功能。

这些故障可能是通过改变TOE的运行环境而触发的,也可能是由于TOE本身的设计缺陷而自发产生的,这些故障可能导致TOE的代码、系统数据或执行过程发生错误,使TOE在故障下运行,从而导致敏感数据泄露。

5.2.3 数据残留(T.DatData_ResResidue)

攻击者可利用未被删除或安全处理的TOE运行记录对TOE进行非法操作。

5.2.4 重复猜测(T.Repeatpeat_Guess

攻击者使用反复猜测鉴别数据的方法,并利用所获信息,对安全办公U盘实施攻击。例如:攻击者可能对PIN码进行重复猜测以获取各种权限。

5.2.5 程序破坏(T.Program_Damage)

攻击者读取、修改或破坏重要的安全办公U盘自身程序安全,例如攻击者可能通过逆向分析、驱动加载、线程注入、进程挂钩等技术可能破坏程序的正常运行,也可能删除某些重要程序。

5.2.6 重放攻击(T.Replay_Attack) play_At

攻击者利用所截获的有效标识和鉴别数据,访问和使用由安全办公U盘提供的功能。例如:攻击

者可能通过嗅探等方式截获有效用户的鉴别数据,并可能使用这些鉴别数据以访问敏感内容等。

5.2.7 非授权访问(T.Unauthorized_Access)

攻击者试图通过旁路安全办公U盘安全机制的方法,访问和使用各种安全功能。例如:攻击者可能绕过PIN码身份验证访问文件保险箱、绕过认证服务器的访问控制策略。

5.2.8 数据泄露(T.Data_Leak)

攻击者(例如某未授权用户)通过各种技术手段获取到本地存储、传输过程中的敏感业务数据,造成数据泄露。例如攻击者可能通过解密手段获取数据,造成数据泄露。

以上为标准部分内容,如需看标准全文,请到相关授权网站购买标准正版。