GB/T 37027-2018 信息安全技术 网络攻击定义及描述规范

- 发表时间:2023-03-27

- 来源:共立消防

- 人气:

1 范围

本标准界定了网络攻击的定义、属性特征和多维度描述方法。

本标准适用于网络运营者进行网络建设、运维和管理时对安全的设计与评估。

2 规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。

GB/T 5271.8-2001 信息技术 词汇 第8部分:安全

GB/T 7408-2005 数据元和交换格式 信息交换 日期和时间表示法

GB/T 25068.3-2010 信息技术 安全技术 IT网络安全 第3部分:使用安全网关的网间通信安全保护

GB/T 25069-2010 信息安全技术 术语

3 术语和定义

GB/T 5271.8-2001、GB/T 25069-2010和GB/T 25068.3-2010界定的以及下列术语和定义适用于本文件。为了便于使用,以下重复列出了GB/T 5271.8-2001、GB/T 25069-2010、GB/T 25068.3-2010中的某些术语和定义。

3.1

网络攻击 network attack

通过计算机、路由器等计算资源和网络资源,利用网络中存在的漏洞和安全缺陷实施的一种行为。

3.2

访问控制[列]表 access control list

由主体以及主体对客体的访问权限所组成的列表。

[GB/T 25069-2010,定义2.2.1.43]

3.3

安全级别 security level

有关敏感信息访问的级别划分,以此级别加之安全范畴能更精确地控制对数据的访问。[GB/T 25069-2010,定义2.2.1.6]

3.4

逻辑炸弹 logic bomb

一种恶性逻辑程序,当被某个特定的系统条件触发时,造成对数据处理系统的损害。

[GB/T 25069-2010,定义2.2.1.87]

3.5

特洛伊木马 trojan horse

一种表面无害的程序,它包含恶性逻辑程序,可导致未授权地收集、伪造或破坏数据。

[GB/T 25069-2010,定义2.1.37]

注:本标准简称“木马”。

3.6

欺骗 spoofing

假冒成合法的资源或用户。

[GB/T 25068.3-2010,定义3.21]

3.7

威胁 threat

一种潜在的计算机安全违规。

[GB/T 5271.8-2001,定义08.05.04]

3.8

高级持续性威胁 advanced persistent threat

精通复杂技术的攻击者利用多种攻击方式对特定目标进行长期持续性网络攻击。

4 缩略语

下列缩略语适用于本文件。

APT:高级持续性威胁(Advanced Persistent Threat)

DoS:拒绝服务攻击(Denial of Service)

DDoS:分布式拒绝服务攻击(Distributed Denial of Service)

WWW:万维网(World Wide Web)

5 网络攻击概述

网络攻击为利用网络存在的漏洞和安全缺陷对网络系统的硬件、软件及其系统中的数据进行的攻击。网络攻击具有动态和迭代性,随着攻击过程的进行,攻击者对目标的掌握和控制程度不断深入,可实施的攻击面越大,可能造成的安全影响也越大。根据网络攻击实施步骤的粗细层次及复杂程度,网络攻击又可分为单步攻击和组合攻击。单步攻击是具有独立的、不可分割的攻击目的的简单网络攻击,组合攻击是单步攻击按照一定逻辑关系或时空顺序进行组合的复杂网络攻击。通常情况下,一个典型的复杂网络攻击过程包括信息收集、攻击工具研发、攻击工具投放、脆弱性利用、后门安装、命令与控制、攻击目标达成等7个步骤。典型、多步骤网络攻击过程的详细描述参见附录A。

网络攻击具有多个属性特征,主要包括:

a)攻击源:发动网络攻击的源,它可能为组织、团体或个人。

b)攻击对象:遭受网络攻击并可能导致损失的目标对象。

c)攻击方式:攻击过程中采用的方法或技术,体现网络攻击的原理和细节。网络攻击的关键技术参见附录B。

d)安全漏洞:攻击过程中所利用的网络或系统的安全脆弱性或弱点。

e)攻击后果:攻击实施后对目标环境和攻击对象所造成的影响和结果。

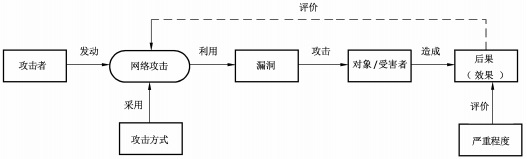

网络攻击各属性特征之间的关系如图1所示,其组合关系的分类示例参见附录C。

图1 网络攻击各属性特征的关系

从生命周期角度看,一次成功的网络攻击涉及的角色(包括参与者和利益相关者)包括4类:

a)网络攻击者:利用网络安全的脆弱性,以破环、窃取或泄露信息系统或网络中的资源为目的,危及信息系统或网络资源可用性的个人或组织,如某黑客组织。

b)网络攻击受害者:在网络攻击的活动中,信息、资源或财产受到侵害的一方,如某互联网应用提供商。

c)网络攻击检测者:对网络运行和服务、网络活动进行监视和控制,具有对网络攻击进行安全防护职责的组织。

d)网络服务提供者:为网络运行和服务提供基础设施、信息和中介、接入等技术服务的网络服务商和非营利组织,如云服务提供商、电信运营商等。

本标准从多个维度对网络攻击进行描述,并提供一种网络攻击统计方法,以方便实现对网络攻击的统一标识,以及对上报的网络攻击事件的多维度自动化统计。

6 网络攻击多维度描述

6.1 第1维分类:攻击对象

攻击对象是网络攻击的具体攻击目标,并在攻击成功后可能带来信息泄露、数据篡改、系统不可用等安全影响。一次网络攻击存在一个或多个攻击对象。可以按照攻击对象对网络攻击进行分类描述,如表1所示。

表1 攻击对象分类表

子级别1 | 子级别2 | 说明 |

计算机 | 移动终端 | 如智能手机、Pad、上网本等 |

PC | 个人电脑:包含台式机、笔记本等 | |

服务器 | 在计算机网络中为用户提供服务的专用设备 | |

其他 | ||

工控设备 | SCADA | SCADA是数据采集与监视控制系统 |

PLC | PLC是可编程逻辑控制器 | |

DCS | 分布式控制系统 | |

其他 |

以上为标准部分内容,如需看标准全文,请到相关授权网站购买标准正版。

-

IG541混合气体灭火系统

IG541混合气体灭火系统:IG-541灭火系统采用的IG-541混合气体灭火剂是由大气层中的氮气(N2)、氩气(Ar)和二氧化碳(CO2)三种气体分别以52%、40%、8%的比例混合而成的一种灭火剂

IG541混合气体灭火系统

IG541混合气体灭火系统:IG-541灭火系统采用的IG-541混合气体灭火剂是由大气层中的氮气(N2)、氩气(Ar)和二氧化碳(CO2)三种气体分别以52%、40%、8%的比例混合而成的一种灭火剂 -

二氧化碳气体灭火系统

二氧化碳气体灭火系统:二氧化碳气体灭火系统由瓶架、灭火剂瓶组、泄漏检测装置、容器阀、金属软管、单向阀(灭火剂管)、集流管、安全泄漏装置、选择阀、信号反馈装置、灭火剂输送管、喷嘴、驱动气体瓶组、电磁驱动

二氧化碳气体灭火系统

二氧化碳气体灭火系统:二氧化碳气体灭火系统由瓶架、灭火剂瓶组、泄漏检测装置、容器阀、金属软管、单向阀(灭火剂管)、集流管、安全泄漏装置、选择阀、信号反馈装置、灭火剂输送管、喷嘴、驱动气体瓶组、电磁驱动 -

七氟丙烷灭火系统

七氟丙烷(HFC—227ea)灭火系统是一种高效能的灭火设备,其灭火剂HFC—ea是一种无色、无味、低毒性、绝缘性好、无二次污染的气体,对大气臭氧层的耗损潜能值(ODP)为零,是卤代烷1211、130

七氟丙烷灭火系统

七氟丙烷(HFC—227ea)灭火系统是一种高效能的灭火设备,其灭火剂HFC—ea是一种无色、无味、低毒性、绝缘性好、无二次污染的气体,对大气臭氧层的耗损潜能值(ODP)为零,是卤代烷1211、130 -

手提式干粉灭火器

手提式干粉灭火器适灭火时,可手提或肩扛灭火器快速奔赴火场,在距燃烧处5米左右,放下灭火器。如在室外,应选择在上风方向喷射。使用的干粉灭火器若是外挂式储压式的,操作者应一手紧握喷枪、另一手提起储气瓶上的

手提式干粉灭火器

手提式干粉灭火器适灭火时,可手提或肩扛灭火器快速奔赴火场,在距燃烧处5米左右,放下灭火器。如在室外,应选择在上风方向喷射。使用的干粉灭火器若是外挂式储压式的,操作者应一手紧握喷枪、另一手提起储气瓶上的